یک کامپیوتر چگونه اطلاعات را پردازش میکند؟ (به زبان ساده)

همانطور که میدانید وظیفه اصلی رایانهها پردازش اطلاعات میباشد، هنگامی که اطلاعات را وارد کامپیوتر میکنیم و منتظر نتایج آن میمانیم کامپیوتر با دریافت دستورات ما و انجام عملیات محاسباتی و منطقی دادهها را پردازش کرده و سپس از طریق واحدهای خروجی نتیجه کار را نمایش میدهید یا آن را ذخیره میکند، در ادامه با همیار آیتی همراه باشید تا با نحوه پردازش اطلاعات توسط رایانهها بیشتر آشنا شویم.

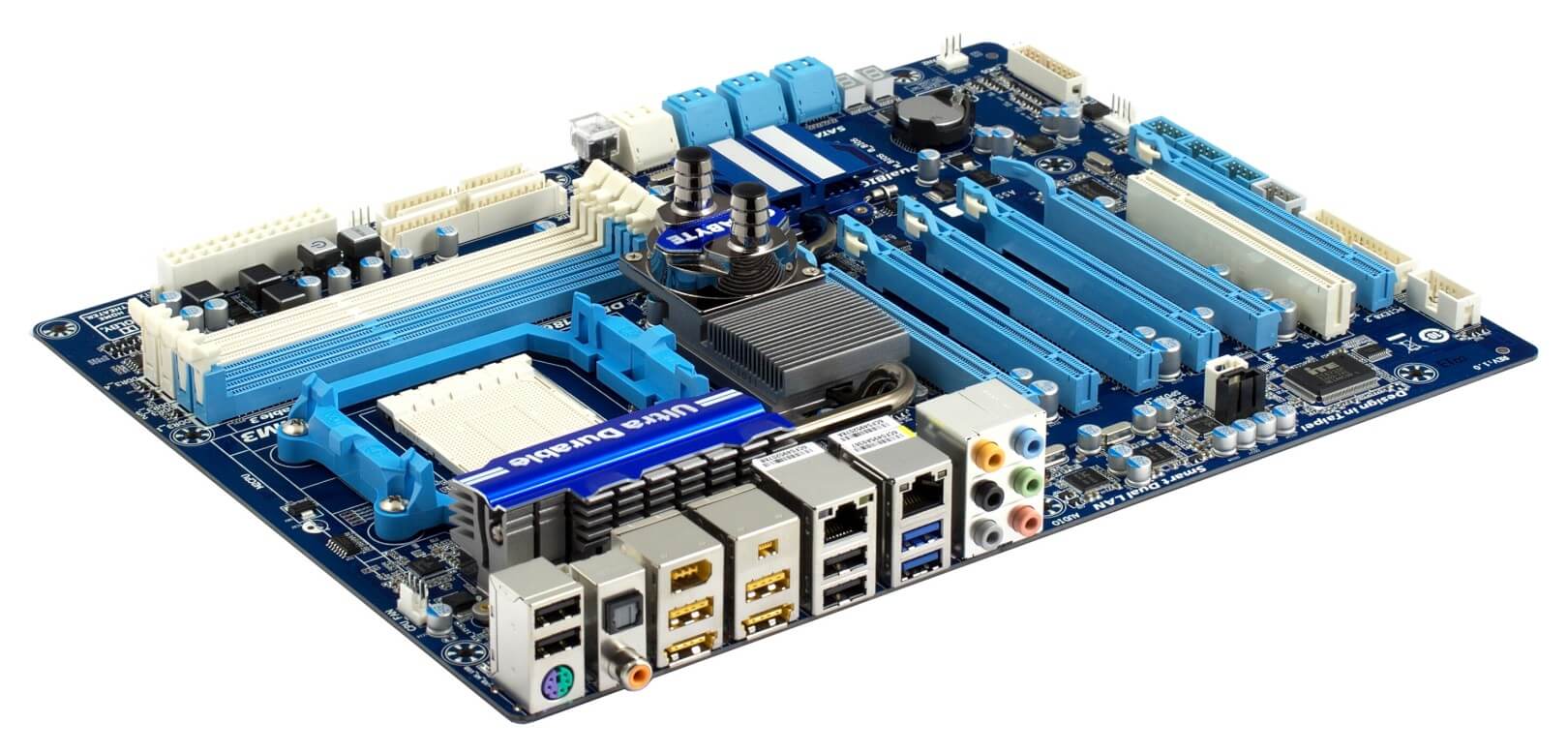

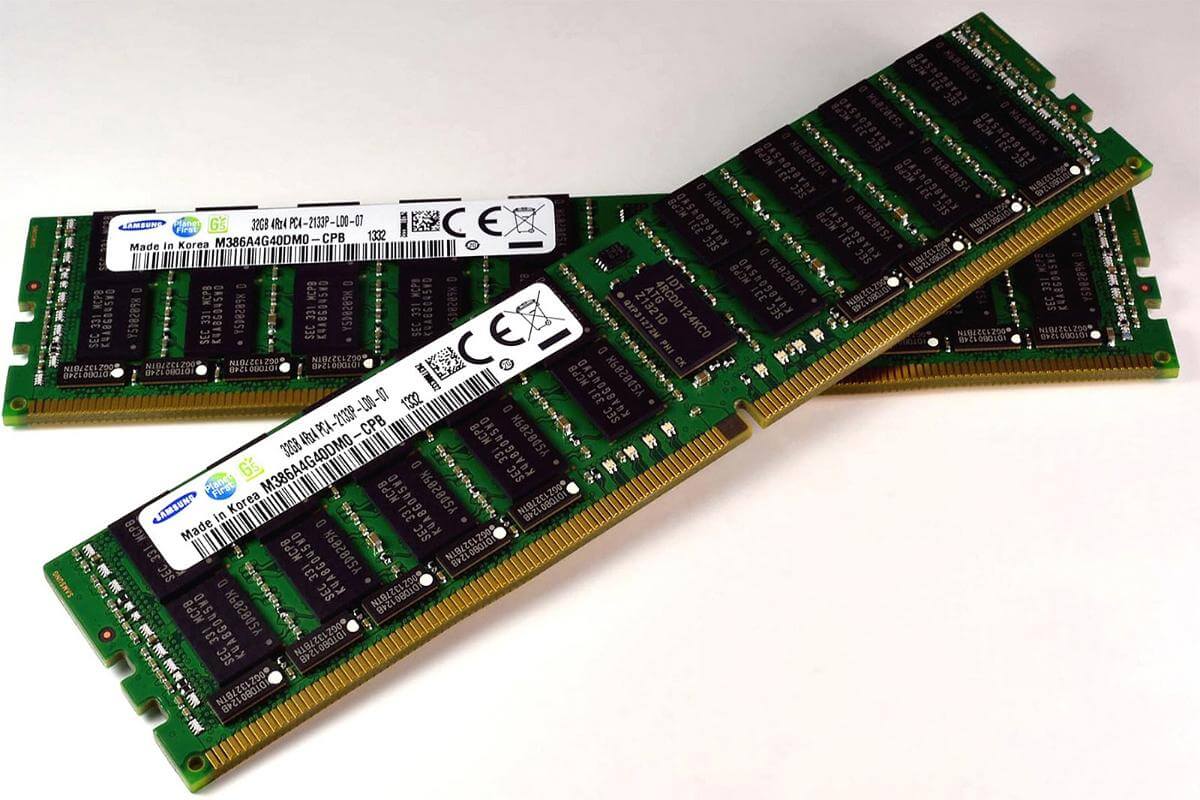

پردازنده (CPU) و حافظه موقت (RAM) نقش مهمی را در پردازش اطلاعات بر عهده دارند، بنابراین قبل از اینکه نحوه پردازش دادهها را مرور کنیم باید کمی با نحوه کار این دو بخش آشنا شویم.

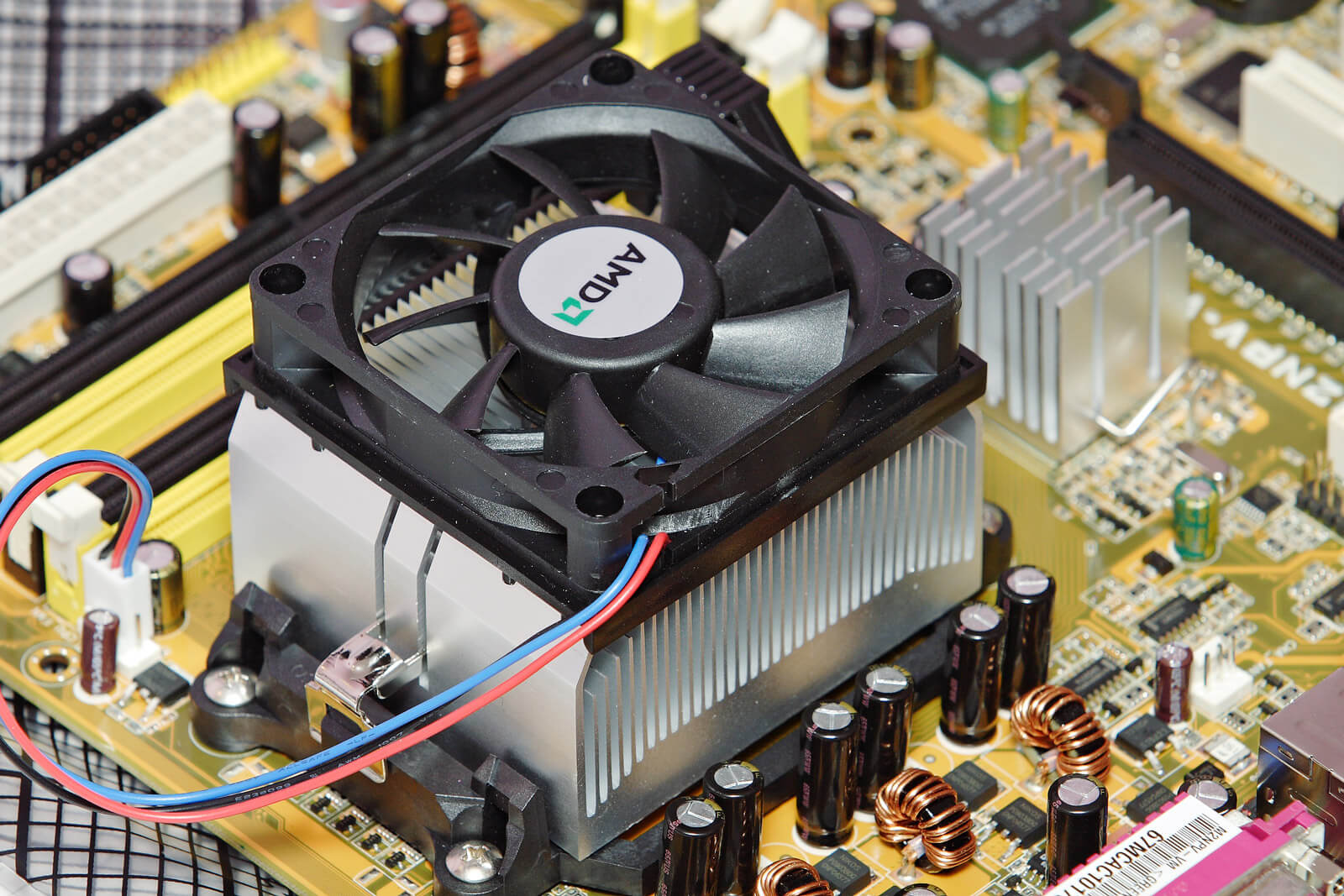

پردازنده چگونه کار میکند؟

همانگونه که در آموزشهای قبلی همیار آیتی گفتیم، پردازنده مانند مغز متفکر رایانه عمل کرده و وظیفهی اصلی پردازش اطلاعات بر عهدهی این بخش است، پردازش دادهها در ۴ مرحله انجام میشود:

- فراخوانی: دستورات و دادهها از حافظه دریافت میشوند.

- رمزگشایی: اطلاعات به زبان باینری (زبان کامپیوتر) تبدیل شده و آماده پردازش میشوند.

- پردازش و اجرا: پردازنده با عملیات محاسباتی و منطقی (ALU) دادهها را مورد پردازش قرار میدهد.

- بازنویسی: نتیجه کار به واحدهای خروجی ارسال میشود و یا در حافظه ذخیره میگردد.

اینها مراحل اصلی پردازش داده در CPU هستند، به بیان دیگر اطلاعات با پشت سر گذاشتن این مراحل توسط پردازنده مورد تجزیه تحلیل و پردازش قرار میگیرند (در ادامه بیشتر با این مراحل آشنا خواهیم شد)

اجزای اصلی پردازنده را بشناسید:

تمام پردازندهها از ۳ قسمت مهم تشکیل شدهاند که عبارتند از:

- واحد کنترل: وظیفه کنترل ترتیب اجرای دستورات را بر عهده دارد، دستورات و دادهها باید یکی یکی به پردازنده ارسال شده و مورد پردازش قرار بگیرند، این بخش ترتیب اجرای فرامین را در CPU مشخص میکند.

- واحد حافظه: اطلاعات یا نتایج پردازش در حافظه موقت سیپییو ذخیره میگردد و در صف پردازش قرار میگیرند یا برای پردازش های بعدی مورد استفاده قرار میگیرند، حافظه CPU دارای دو بخش است: حافظه کش (Cache) و حافظه رجیستر (Register) که در ادامه بیشتر با آنها آشنا خواهیم شد.

- واحد محاسبه و منطق: این قسمت را میتوان واقعا مغز متفکر پردازنده نامید!

اطلاعات در این بخش توسط عملیات محاسبهای، منطقی و مقایسه ای مورد تجزیه تحلیل و پردازش قرار میگیرند.

حافظه پردازنده چه نقشی در پردازش اطلاعات دارد؟

همانطور که متوجه شدید یکی از اجزای اصلی پردازنده را حافظه تشکیل میدهد، که شامل حافظه Cache و حافظه Register میشود، بیایید کمی بیشتر با این دو بخش آشنا شویم:

آشنایی با حافظه کش و وظیفهی آن: کتابخانه ای را در نظر بگیرید که تعداد زیادی کتاب در آن وجود دارد، شما برای دریافت یک کتاب به کتابدار مراجعه میکنید و او کتاب را در قفسه اصلی جستجو کرده و به شما تحویل میدهد، پس از مدتی شما کتاب را باز میگردانید و کتابدار آن را در قفسهای کوچک نزدیک خود نگه میدارد، پس از مدتی شخص دیگری مراجعه کرده و همان کتاب را درخواست میکند، این بار کتابدار سریعتر کتاب را به او میدهد، چرا که کتاب را در یک فضای محدود و نزدیک به خود قرار داده تا در دفعات بعدی بتواند سریع تر به آن دسترسی داشته باشد.

حافظه Cache پردازنده نیز به همین صورت است، این حافظه ها با حجم کم خود (در حد چند مگابایت) باعث میشوند سرعت جستجو در آن ها تا حد چشمگیری افزایش یافته و به همین دلیل در سرعت پردازنده نقش چشمگیری ایفا میکنید، اطلاعاتی که CPU بیشتر به آنها احتیاج دارد در حافظه کش ذخیره میشوند تا سرعت پردازنده بالاتر رود، در برخی از CPU ها چند لایه حافظه کش قرار دارد، این بخش تاثیر مستقیمی در قیمت پردازنده ها نیز دارد! (اگر میخواهید به طور کامل با ساختار حافظهی کش آشنا شوید به آموزش حافظهی Cache کامپیوتر مراجعه کنید)

آشنایی با حافظه رجیستر و وظیفهی آن: در کنار حافظه کش حافظه دیگری نیز به نام حافظه رجیستر یا ثبات در پردازنده قرار دارد، این قسمت نسبت به حافظه کش به هسته اصلی CPU نزدیک تر است و حجم نسبتا کمتری دارد، در نتیجه سرعت بیشتری نیز خواهد داشت، پردازنده از این قسمت برای ذخیره اطلاعاتی که هم اکنون در حال کار بر روی آنهاست استفاده میکند به همین علت برخی آن را میز کار پردازنده نیز مینامند!

نحوه پردازش اطلاعات به چه صورت است؟

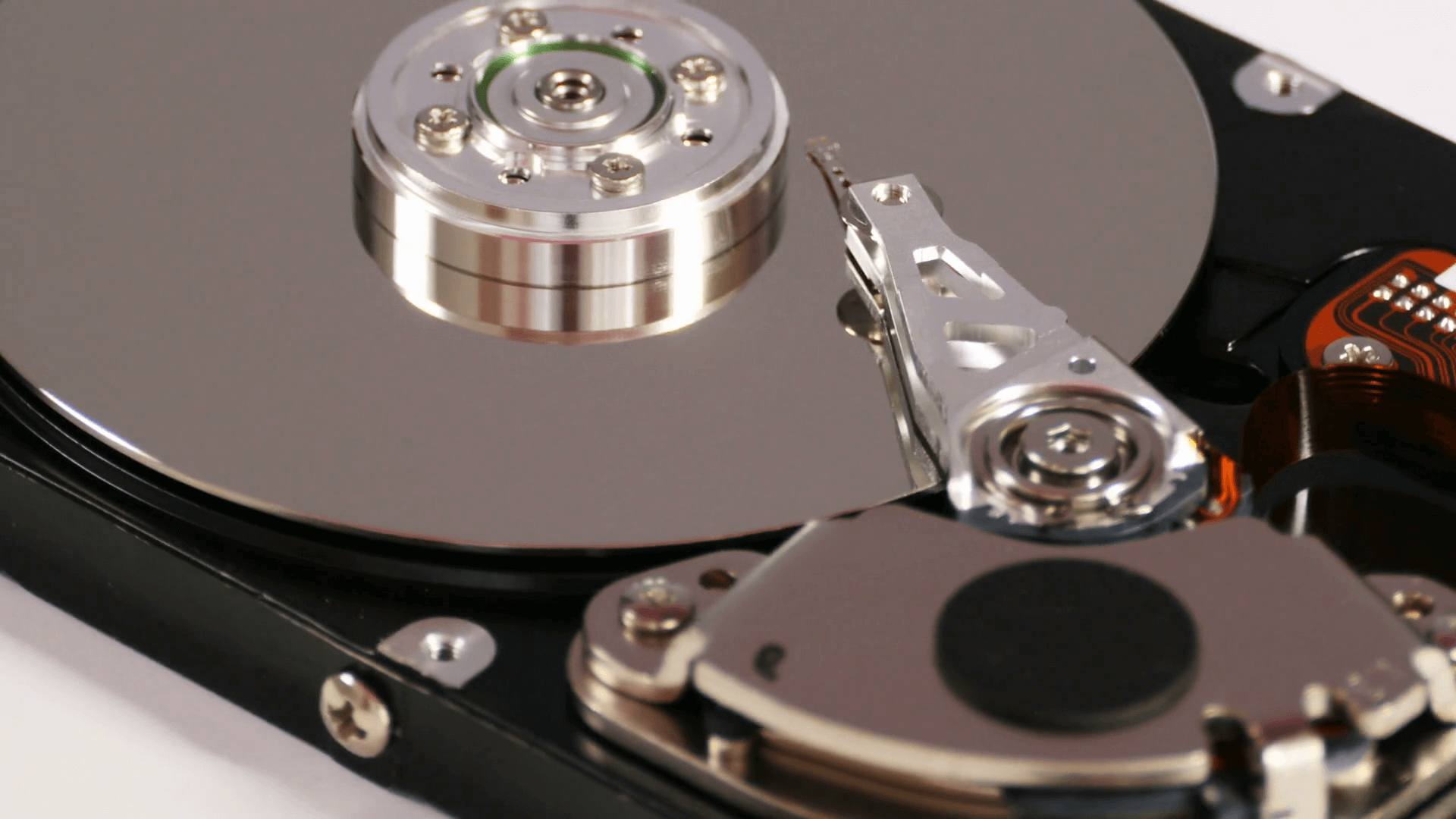

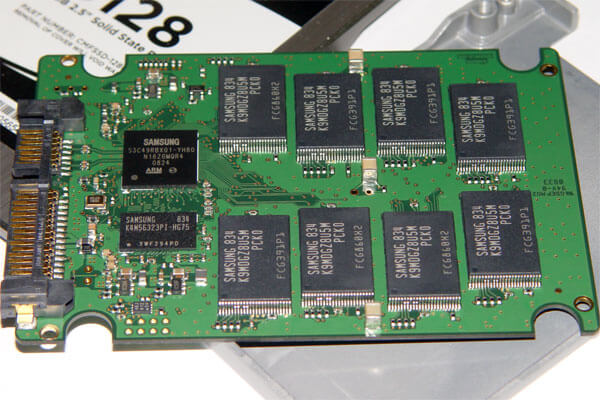

همانگونه که در ابتدا توضیح دادیم پردازش روی دادهها در ۴ مرحله اصلی انجام میشود، ابتدا اطلاعات موجود در هارد سیستم به RAM منتقل میشوند و پس از آن برای پردازش یکی یکی وارد پردازنده میگردند (مرحله فراخوانی)

پس از آن دادهها کامپایل شده و به زبان باینری تبدیل میشوند تا برای پردازنده قابل فهم باشند (مرحله رمزگشایی)

حال وقت آن رسیده تا داده ها مورد پردازش قرار بگیرند، در این مرحله اطلاعات یکی یکی توسط واحد کنترل به قسمت محاسبه و منطق (ALU) منتقل میشوند و با توجه به دستورات مورد تجزیه تحلیل قرار میگیرند (مرحله پردازش و اجرا)

پس از اینکه پردازش روی اطلاعات انجام شد نتایج کار به RAM منتقل میشود و از آنجا به واحدهای خروجی ارسال میگردد یا برای ذخیره در سیستم به هارد انتقال میابد.

در پایان این آموزش شما باید مهارت های زیر را کسب کرده باشید:

- با پردازنده آشنا شده باشید و نحوه کار آن را بدانید.

- نقش رم را در پردازش داده ها بدانید.

- با حافظه های کش و رجیستر آشنا شده باشید.

- مراحل پردازش داده را بدانید.

- با اجزای اصلی سی پی یو آشنا شده باشید و وظایف هر کدام را بدانید.

- با نحوه پردازش اطلاعات توسط پردازنده آشنا شده باشید.