بلاکچین (Blockchain) در حقیقت از دو واژهی Block و Chain تشکیل شده و میتوان آن را به صورت زنجیرهی بلاکی تفسیر کرد، اگر حفاظت از اسناد و مدارک الکترونیکی که دارید، به یکی از دغدغههایتان تبدیل شده استفاده از بلاکچین راهحل بسیار خوبی برای شماست، در این مقاله از همیار آیتی قصد داریم باهم به بررسی فناوری بلاکچین پرداخته، ببینیم بلاکچین دقیقا چیست و چگونه کار میکند.

این تکنولوژی برای نخستین بار در سال ۱۹۹۱ میلادی توسط گروهی از پژوهشگران شرح داده شد و از آن برای ثبت زمان اسناد دیجیتال استفاده میشد تا امکان دستکاری در آنها وجود نداشته باشد، به مرور زمان استفادههای گستردهتری نیز از آن شد که در ادامه بیشتر این موارد را مورد بررسی قرار خواهیم داد.

بلاکچین چیست و چگونه کار میکند؟

به زبان ساده زنجیرهای از بلاکها که اطلاعاتی را در بردارند بلاکچین (زنجیرهی بلاکی) نامیده میشود، دقیقا مشابه یک دفتر خانهی اسناد رسمی که استاد و مدارک را ثبت و نگهداری میکند، این تکنولوژی تا سال ۲۰۰۹ میلادی کاربرد چندانی نداشت، تا اینکه ساتوشی ناکاموت با ابداع بیتکوین انقلابی را در صنعت ارزهای دیجیتال به راه انداخت، ارزهایی که زیرساخت آنها کاملا بر اساس این تکنولوژی کار میکند!

بلاکهای زنجیرهی بلاکی از چه اجزایی تشکیل شدهاند؟

در حقیقت میتوان بلاکها را جزو مهمترین بخش شبکهی بلاکچین در نظر گرفت، درون این بلاکها از ۳ جز کلی تشکیل شده است:

داده

همانطور که از نام آن پیداست، دادههای متنوعی را (با توجه به مورد استفادهی بلاکچین) در خود ذخیره و نگهداری میکند.

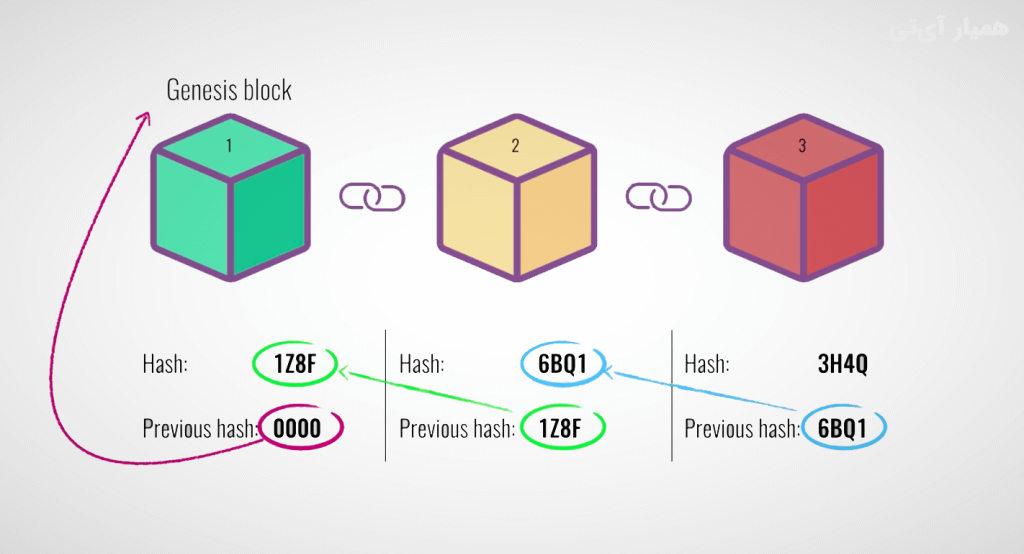

هش

به بیان ساده، مجموعهای از اعداد و حروف که با محاسباتی خاص با یکدیگر ترکیب شده و آدرس یکتایی را به وجود آوردهاند، هش نامیده میشوند، سیستم بلاکچین این آدرس تولید شده را به یک بلاک تخصیص داده و از آن برای شناسایی بلاک استفاده میکند، هش را میتوان مانند اثر انگشتی در نظر گرفت که برای هر بلاک کاملا یکتا و منحصر بهفرد است.

جالب است بدانید با تولید یک بلاک، هش مربوط به آن نیز تولید میشود، حال اگر این بلاک کوچکترین تغییری کند سیستم بلاکچین آن را به عنوان بلاکی جدید تلقی کرده، هش جدید را محاسبه و به آن بلاک نسبت میدهد.

هش بلاکهای قبلی

هر بلاک برای به وجود آوردن زنجیرای از بلاکها، آدرس هش بلاک قبلی خود را نگهداری میکند، این ویژگی مهم باعث بالا رفتن امنیت بلاکچین میشود، به این صورت که اگر فرد ناشناسی کوچکترین تغییری در یک بلاک به وجود آورد همانطور که بالاتر نیز ذکر شد هش آن بلاک تغییر کرده و زنجیره از بین خواهد رفت.

ساختار بلاکها در سیستم بلاکچین

اگر کمی تخصصیتر روی این فناوری تمرکز کنیم میتوان ساختار جالب شبکهی آن را بررسی کرد، این سیستم از ساختار شبکهی P2P (نظیر به نظیر) بهره میبرد.

شبکهی P2P در فناوری بلاکچین چیست؟

شبکهی P2P در حقیقت شبکهای توزیع شده است که به جای استفاده از یک نهاد توزیع شده برای کنترل سیستم از یک شبکه همتا به همتا استفاده میکند، یعنی در اختیار یک نفر نیست و هر بار که یک فردی به شبکه افزوده میشود یک کپی از اطلاعات مانند بلاکها، نودها (Node) و… در اختیار او قرار داده میشود، شاید در نگاه اول اینطور به نظر برسد این کار باعث ازبین رفتن امنیت اطلاعات میشود اما اینطور نیست، برای درک بهتر این مفهوم بد نیست نگاهی دقیقتر به ساختار و نحوهی عملکرد یک بلاک داشته باشیم:

زمانی که یک بلاک جدید تولید شد به نودهای شبکه (شبکههای توزیع شده که در اختیار افراد استفاده کننده قرار دارد) ارسال میشود، وظیفهی نودها در این مرحله بررسی صحت بلاک ارسالی است، پس از تایید صحت بلاک دریافتی هر نود بلاک را به شبکهی بلاکچین خود اضافه کرده و سرانجام بلاک مورد نظر با توافق کل نودها به شبکهی اصلی افزوده میشود.

جالب است بدانید توافق اکثر نودها باعث افزودن بلاک جدید شده و عدم قبول اکثریت آنها باعث نپذیرفتن آن بلاک در سیستم خواهد شد، حال فرض کنید کسی بخواهد یک بلاک را دستکاری کرده و یا بلاک نامعتبری را برای پیشبرد اهدافی نادرست به بلاکچین اضافه کند، این فرد برای رسیدن به هدف خود باید بتواند کنترل تمام این شبکههای توزیع شده را در دست بگیرد که عملا غیر قابل اجرا بوده و بدین ترتیب صحت و امنیت اطلاعات به خوبی حفظ میشود.

انواع بلاکچین

در حال حاضر نسخههای مختلفی از بلاکچین طراحی و ایجاد شده است که ۳ مورد از معروفترین آنها عبارتند از:

ضد انحصاری (Public Anti-Monopoly)

هم اکنون ارزهای دیجیتالی مانند بیتکوین، لایتکوین، اتریوم و… از این نسخهی بلاکچین استفاده میکنند به همین دلیل نام آشناترین نوع بلاکچین، نسخهی ضد انحصاری آن است و اکثر افراد بلاکچین را فقط با همین نوع آن میشناسند.

هنگامی که بخواهیم تمام نودهای فعال در شبکه را مهم تلقی کنیم این نوع سیستم را مورد استفاده قرار میدهیم، به دلیل اینکه تمامی اطلاعات در این نوع بلاکچین رمزنگاری شدهاند و به راحتی قابل دستکاری نخواهند بود، برای حفاظت از اسناد مهم، پول، ارزهای دیجیتال و سایر اطلاعات مهم و حیاتی از این نوع بلاکچین استفاده میکنیم.

عمومی انحصاری (Public Exclusive)

در این نوع بلاکچین لازم نیست تمام افراد فعال در شبکه بلاکهای جدید (اطلاعات جدید) را مورد ارزیابی قرار دهند بلکه این کار توسط افراد محدودی مانند کارمند، اعضای اصلی سازمان و… انجام میشود، اما نمایش اطلاعات برای تمامی افرادی که در شبکه وجود دارند بلامانع است.

خصوصی انحصاری (Private Exclusive)

در این نسخه از بلاکچین یک فرد یا افرادی خاص اطلاعات را ثبت کرده و همچنین تنها آن را به افراد مشخصی نمایش میدهند، به صورتی که انحصار دادهها در اختیار عدهای محدود قرار دارد.

ایجاد هویت دیجیتالی

اگر در مسائل امنیتی کنجکاو باشید احتمالا با مفهوم رمزنگاری عمومی یا رمزنگاری نامتقارن برخورد داشتهاید، در شبکهی بلاکچین نیز این مفهوم به خوبی صدق میکند، به این صورت که کلید عمومی در یک بلاک حاوی اطلاعاتی است که باعث شناسایی شما از بین چندین نفر میشود، از سوی دیگر یک کلید خصوصی چگونگی انجام تراکنشها توسط شبکه را مشخص میکند، مجموع این دو کلید در کنار هم باعث ایجاد احراز هویت در شبکه شده که اصطلاحا آن را امضای دیجیتال مینامیم.

فناوری بلاکچین یک تکنولوژی نو ظهور بوده که هر لحظه در حال تغییر و دگرگونی است، شما چه اطلاعاتی در این خصوص دارید؟ دیدگاهها و تجربیات ارزشمند خود را در این حوزه با ما و سایر کاربران همیار آیتی در میان بگذارید.